Да започнем с най-банални атентатите в безжична излъчването. Тъй като те открият и да се отрази? Конвенционалните IDS / IPS не са в състояние да направи това, защото те се нуждаят от достъп до нито един кабелен канал, за да застане в пролома, или SPAN-порт да получи копие от трафика (във виртуализирана среда, за да vPath или други средства за пренасочване на трафика от няколко виртуални машини на даден).

Друг проблем, разбирам служители, които поставят своите собствени точки за достъп, за да се улесни работата им и движения из офиса, без да се налага да се свърже с портът на превключвателя. В този случай, нивото на безопасност на знанията на тези служители ниски, и конфигуриране на монтираното оборудване те не могат, оставяйки го в конфигурацията на "Default". С defoltovymi пароли, с някои сметки, с антени, който се издига на пълна мощност извън сградата. Това, разбира се, са престъпници, които откриват, като "ляво" на точката за достъп и чрез тях да проникне в мрежата.

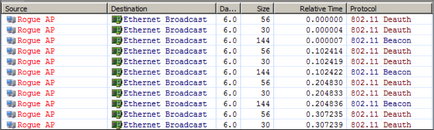

И "ляво" на точката за достъп може да се инсталира в съседни стаи. Те също никой не създава, както трябва, и те "Радиационна при" в десетки или дори стотици метра, което го прави трудно да се работи с други наематели в сградата. Клиентът, който се обърна към нас, този проблем е прекалено. Според Службата на директора е кафе, което предлага на своите посетители за гости достъп до Интернет чрез Wi-Fi, и пречи на нормалната работа в корпоративна безжична мрежа. Тя е била открита едва по-късно, а преди това професионалистите не могат да разберат защо генералният директор на гадно всичко работи. В друг случай, е била определена ситуация, в която Хакер в съседната стая точката за достъп с едно и също на SSID, както и в компании, които са разположени в Wi-Fi, като по този начин действа като трафик "човек-в-средата" и прихващане самите потребители.

Между другото, в кафенето и гостите бяха още един проблем. В кафенето са били снабдени с ограничен достъп до Интернет ресурси; така че те се опитва да намери наблизо точка за достъп и да се опита за достъп до интернет през тях. Въпреки че ISE съкращения такова действие извън редовните опитите за свързване с корпоративен точка силно възпрепятстван като поддържа постоянно в напрежение и bezopasnik и ИТ специалисти.

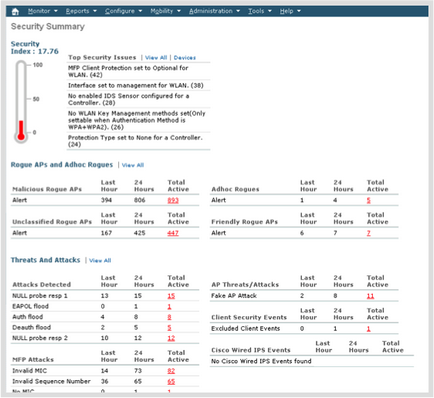

Всъщност няма нищо ново в това отношение на корпоративния безжичен достъп. В 67% от фирмите не разполагат с достатъчно политики работили (и те не съществуват), използването на безжични мрежи. В 48% не се извършва редовен радио сканиране. И 66% не са безжични за предотвратяване на прониквания.

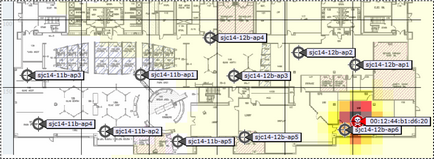

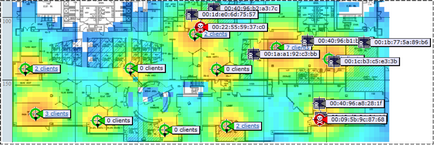

Всъщност, след нашия разговор, клиентът се обърна в тяхното наблюдение и управление на безжична мрежа, която ви позволява просто да реши проблема. По-специално, тя може бързо да се превърне възможност за следене и автоматично потискане на неупълномощени безжични точки за достъп и клиенти. В някои случаи, когато автоматично потискане не е възможно, решението е по-лесно да се идентифицират физическото местоположение на безжично устройство във връзка с плана за етаж на сградата. В зависимост от обхвата на точка за достъп точността на сградата може да бъде до два-три метра.

В допълнение към откриване и преустановяване на "чужд" и посветените, това решение е позволил дори професионалисти да получат редица допълнителни инструменти за наблюдение на местата за масово събиране на безжични мрежи и преструктурира с Wi-Fi мрежа се основава на тази информация (но това не е свързано с IS) ,

В обобщение, искам да отбележа, че изпълнението на решения за безжичен достъп, трябва винаги да бъде придружено от моделиране заплаха, когато разходите излизат от най-лошите сценарии. Ето защо, в допълнение към помощта на безжичен достъп организация трябва да се отчете наличието на възможностите за откриване на класифицирането и неутрализиране на чужди устройства и атаки.

И regulyatorika (поръчки FSTEC 17/21/31) говорят за едно и също.