Дълго време не сме се разширява нашите възможности собственост на нашите устройства с фърмуер OpenWRT.

Отдавна са се насочили чудесната възможност, този фърмуер - OpenVPN клиент / сървър, но любител на графични интерфейси, а не на конзолата и изчакайте, докато ремонтира разширение Luci уеб интерфейс за управление, това чудо на интернет технологиите.

Наскоро забелязах, че багажника той все още ремонтира и можете да започнете да се изследват.

Честно казано, досега опит в създаването и като цяло използването на тази мрежа решение не го направих, така че ще видим какво ще стане.

Защо имаме нужда от OpenVPN?

Представете си, че имаме два офиса, между които не олово, не трябва да се изгради или WiFi не взема, но е необходимо да се комбинират техните мрежи.

Тук е когато помагаме и виртуална частна мрежа технология.

За точка на доклада ще се

192.168.1.0/24 - първата подмрежа, където ще се намира нашият OpenVPN-сървър

192.168.2.0/24 - втората подмрежа свързан с първия чрез OpenVPN клиент

В тази статия ще разгледаме конфигурацията на сървъра, който ще бъде изстрелян на фърмуера на устройството с OpenWRT.

Поставянето на OpenVPN сървър с OpenWRT

Както винаги, ще трябва да добавите няколко пакети в нашата фърмуера. Можете, разбира се, doustanovit, но аз не търсят лесни начини и любов, когато всички наведнъж с изваждането от кутията.

Помните ли как да се съберат, да се добави OpenWRT фърмуер и етапа на подбор компонент:

Сега нека да видим какво библиотеки, за да използват SSL, ние се използва от други пакети. Защо? Да, всичко bonalno - ако има такива зависимости, че пакет издърпва OpenSSL библиотеката. След това ние ще използваме библиотеката за Sia OpenVPN, в противен случай със същия размер, за да се спаси фърмуера ще използва polarssl

Аз не се използва един, това просто ще се свърже OpenVPN пакет с поддръжка PolarSSL

Надяваме се, че логиката е ясна.

Сега можете да се съберат на фърмуера, както обикновено

удостоверение подготовка

Много ви посъветва да се свърже още един пакет за генериране на сертификати, но за мен това е пълна глупост - да се добавят няколко стотин килобайта в фърмуер, когато тези килобайта ще се използва само веднъж. Ето защо, аз ще генерира сертификат на компютър с Ubuntu

Инсталирайте малък пакет:

И отидете до директорията, където установени това чудо (между другото, това е чудо - генератор сертификат):

Това е просто лош късмет, тази директория може да се записва само от корен, и това ще доведе до проблем за нас. Не, за да разберете кой е прав и кой крив в бъдеще, просто да промените собственика на папката:

На следващо място, конфигуриране на информацията в сертификатите:

пред нас се появи купчина всички ключове, ние само трябва някои от тях:

Редактирано? Запазване.

Сега копирайте най-новата версия на конфигурационния файл в openssl.cnf

Във всеки случай, чиста от отпадъци

И създаде сертификат за сървър

Всички въпроси са отговорили утвърдително (попита той, че в редактирания файл).

Сега е време да се създаде сървър ключ

Отново, с цялото soglashaemsyatop

Сега е ред за Diffie Hellman. Признавам, дори не разбирам все още на теория. Един ще каже само - ако все още генерира рутер на него, вие сами мрази, защото дори и в компютърното поколение отнема няколко минути. На рутера също може да отнеме един час.

Ние създадохме? Отличен. Сега отиваме в уеб интерфейса на нашето устройство, за да стартирате ново сървър.

Настройване на OpenVPN сървър, в OpenWRT през уеб интерфейс

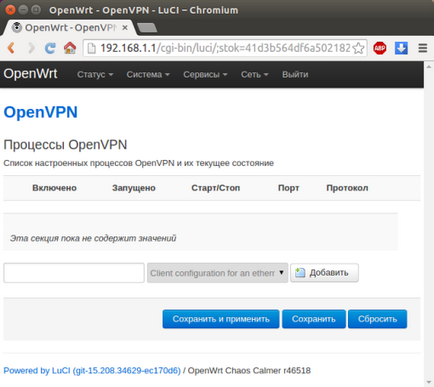

Отидете на уеб интерфейса на услугите на страницата -> OpenVPN

настройки Page OpenVPN

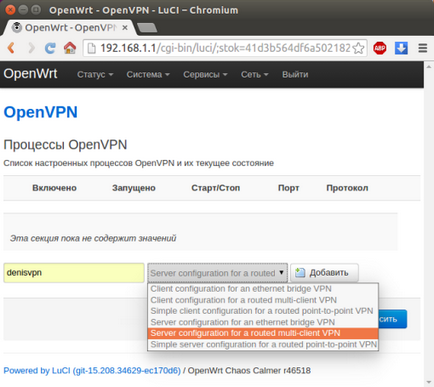

Добави сървър. За да излезе с това име с латински букви, без лозунги и пропуски, изберете вида на конфигурацията на сървъра за насочват за няколко клиента VPN, и кликнете бутона "Добави"

Добавянето на OpenVPN процес

Ние бяха прехвърлени към страницата с основните настройки на процеса.

Тук трябва да добавим 4 допълнителни полета (долната част на страницата)

Така че ние добавяме, генерирани файлове

ва -> ca.crt

DH -> dh1024.pem

серт -> server.crt

ключ -> server.key

След добавянето на тези файлове нашия VPN сървър ще се стартира автоматично.

Проверете дали всичко мина добре, можете да фоп команда в конзолата. Трябва да видите интерфейс tun0:

Определяне на защитната стена Zone

Сега трябва да добавите малко естетика и комфорт, за да не пълзи още веднъж в конзолата.

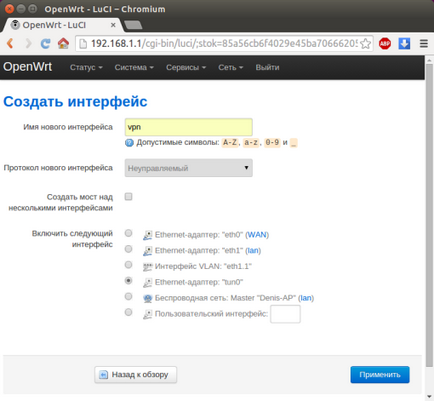

За да започнете, нека влезем към мрежа -> Интерфейси

И добавя нов интерфейс

Добавянето на нов интерфейс за VPN-връзка

Протокол - неконтролируема

Интерфейс - tun0

Щракнете върху Приложи и изберете Настройки на защитната стена

Добавянето зона за VPN-съединение

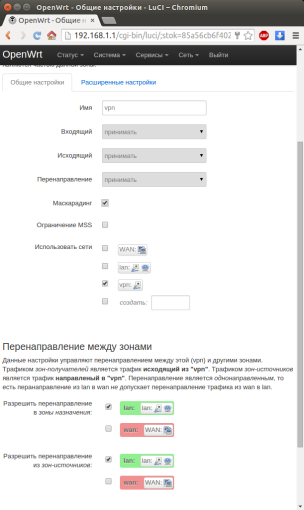

Добавяне на VPN зона

Сега ние спаси, прилага и отиде директно на настройките на защитната стена.

Network -> Firewall

Ние намираме на страницата в долната част на нашата новооткрита зона и да преминете към своя редактиране.

- Входящи - да вземе

- Изходящи - да вземе

- Пренасочване - да вземе

- Masquerading - на

- Позволете изпращане до зоната на дестинация - LAN

- Позволете пренасочването на източници зони - LAN

настройки VPN зона за защитната стена

Просто спасени и приложени.

Open порт за OpenVPN-сървър

Последното нещо, което щях да забравя - ние също трябва да се отвори порт, така че клиентите да могат да се свързват от външната страна

Network -> Firewall -> Правила за движение

Търсим раздела на отворените портове на вашия рутер и добавяне на нашия порт:

Прочетете също така:

- OpenWRT - OpenVPN клиент

- Samba, кутия и размера на OpenWRT

- OpenWRT - приятелство с DIR-300 B5, B6 и B7

- OpenWRT - OpenVPN и Routing

- OpenWRT и Samba - конвертирате рутер в NAS сървър

- OpenWRT - комплект кутия